- Home

- Noticias

- Laboratorio

- Analizamos un ejemplo real de phishing al Banco Santander

Empecemos por lo básico

Partiendo de que el correo electrónico es la principal fuente de infección de equipos y sistemas informáticos para empresas y usuarios, hoy traigo un ejemplo real que he recibido en mi buzón de correo.

Este tipo de correos perteneciente a la tipología phishing ha tomado una especial relevancia ya que engloba a todos aquellos mecanismos que intentan engañar al usuario, suplantando la identidad de un agente conocido (entidades bancarias, empresas energéticas, aseguradoras, agencia tributaria, etc.) en la que se utilizan técnicas de persuasión como la urgencia en realizar un trámite, la inminente cancelación de una cuenta o tarjeta, el cobro de una cantidad de dinero con la característica general de la urgencia en realizar el trámite. De esta forma se le insta al usuario a pinchar en un enlace web que dirige a una página falsa con apariencia real a la web legítima cuyo objetivo es obtener las credenciales de acceso del usuario.

La técnica phishing se compone de dos partes principales para engañar al usuario: un primer elemento a través de un falso email que urge a realizar alguna acción o trámite bajo amenaza de cancelar un servicio, perjuicio económico, etc. a través de un segundo componente que es una web falsa bajo apariencia legítima para captar la información personal y de acceso del usuario.

Una vez que el usuario ha “picado” en el engaño introduciendo la información personal de acceso al servicio requerido, hay varias formas de comportamiento: unas veces la propia web falsa redirige a la web legítima para que el usuario no se percate del engaño pudiendo introducir de nuevo sus credenciales y comprobar que el acceso es correcto, pensando así que el primer intento se equivocó en alguno de los datos. Otras veces ni siquiera hay redirección a la web legítima y se queda en la web falsa y otras incluso conducen a un error 404 de página no encontrada, aunque como decía, el objetivo del atacante ya se ha logrado.

Un ejemplo claro con el Banco Santander como “escaparate”

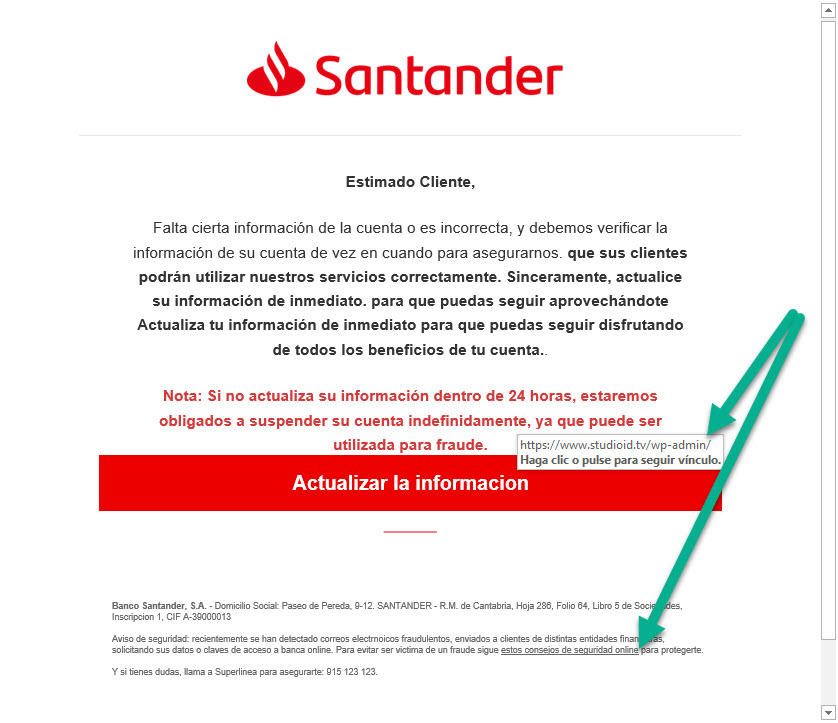

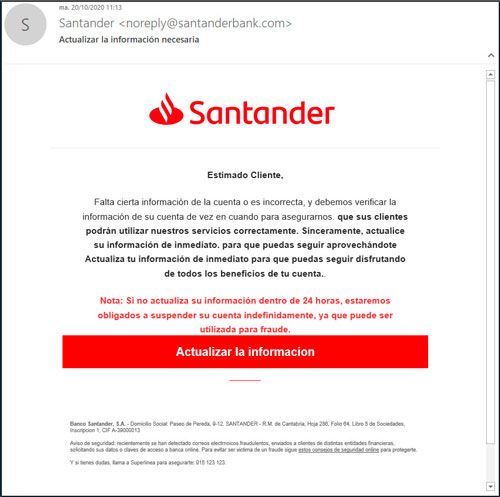

Las tipologías de phishing o suplantación de identidad son muy dispares y cada día surgen nuevos intentos y métodos para engañar al usuario. Es fundamental, por tanto, conocer algunos mecanismos para distinguir cuando un email es legítimo o es una amenaza real que intenta engañarnos, haciéndonos creer que alguien. En nuestro caso recibimos un email aparentemente del Banco Santander como vemos en la imagen.

Voy enumerando distintos aspectos que nos hacen diferenciar este tipo de engaños por correo respecto a un email legítimo de nuestro banco:

Las direcciones web o URL de destino nos indican que no se trata de un email legítimo de la empresa.

Las direcciones web o URL de destino nos indican que no se trata de un email legítimo de la empresa.

1. Estos correos normalmente se envían de forma masiva, con lo que el primer aspecto es que habrá destinatarios que ni siquiera sean clientes de este banco y directamente ignoren el email. Pero como toda estadística, habrá un cierto número de destinatarios (hay que pensar que estos mensajes se envían por miles) que sí sean cliente del banco y surja de un primer vistazo la curiosidad tras leer el asunto del mensaje “Actualizar la información necesaria”. Hay otro tipo de correos con asuntos más impactantes como “Cancelación de cuenta” o similar para atraer aun más la atención del usuario. Y es un punto muy importante que los atacantes toman en cuenta: el asunto suele ser lo primero que se lee en un correo y debe incitar a abrir o leer el contenido del mensaje. El campo asunto del email suele indicar urgencia (en tomar medidas) y la importancia (de tener en cuenta el correo) para que la víctima no ignore la comunicación y siga leyendo…

2. Si nos fijamos en el remitente del correo electrónico también podemos darnos cuenta de algunos aspectos fundamentales para evitar engaños.

En esto quiero hacer hincapié especialmente porque son muchos los usuarios que no distinguen entre el texto literal del remitente (que aparece antes de la dirección del correo) y la dirección de correo electrónico del remitente. Vaya por delante que tanto el nombre del remitente como su dirección de correo son fácilmente falsificables por lo que no debe tomarse como un aspecto inequívoco de que el mensaje es legítimo, pero si ya vemos algo “raro” en ellos, puede ayudarnos a identificarlo como falso.

Dicho esto, podemos aun así verificar este aspecto y comprobar si se asemejan a los correos que envían estas entidades. Y es que en el ejemplo expuesto el texto literal “Santander” del remitente sí podría ser real (en las comunicaciones de Banco Santander España) pero la dirección de correo con el dominio “santanderbank.com” no es legítima para las comunicaciones enviadas desde Banco de Santander sucursal en España (utilizan normalmente el bancosantander.es cuando se dirigen a sus clientes para información privada). Por lo tanto, ya nos pone sobre aviso que este email no es auténtico. Pero sigamos…

3. Los colores corporativos también son muy importantes y en este caso el color rojo destacado de esta entidad hace presencia tanto en el logotipo que es una copia del original como del botón rojo que invita a pinchar para resolver el asunto del que nos habla. También podemos observar el texto escrito como pie del email que podría ser real y donde figura el texto donde paradójicamente habla de correos fraudulentos enviados simulando ser la entidad financiera. Cierto es como veremos posteriormente que el enlace donde indica consejos de seguridad online también ha sido modificado para enviar al usuario a la misma página web falsa.

4. Si leemos detenidamente el texto del mensaje, apreciamos varios fallos gramaticales que, aunque no son muy destacados, no son normales en las comunicaciones reales enviadas por estas entidades a sus clientes. Por ejemplo, en la segunda línea hay un punto y seguido de una minúscula. El mismo error se aprecia en la cuarta línea y al final de ésta faltaría un punto y aparte para que la quinta línea comenzara con “Actualiza…” Añadido a todo esto, hay algunas frases con mala redacción (me refiero al idioma español de la región de España) en cuanto al sentido de la frase donde indica “Sinceramente, actualice su información…”

5. Siguiendo con contenido del mensaje, hay que indicar que las organizaciones no toman decisiones unilaterales tan tajantes como la indicada en el correo sin consultar varias veces con el cliente, dando mayor detalle del problema y dejando un periodo de tiempo suficiente para realizar las acciones necesarias. Como dice el dicho “las prisas no son buenas” y para estos casos debiera ser importante tenerlo en cuenta, ya que los engaños tipo phishing la urgencia es la norma que suele aplicarse para evitar que el usuario reflexione sobre el mensaje o lo compruebe.

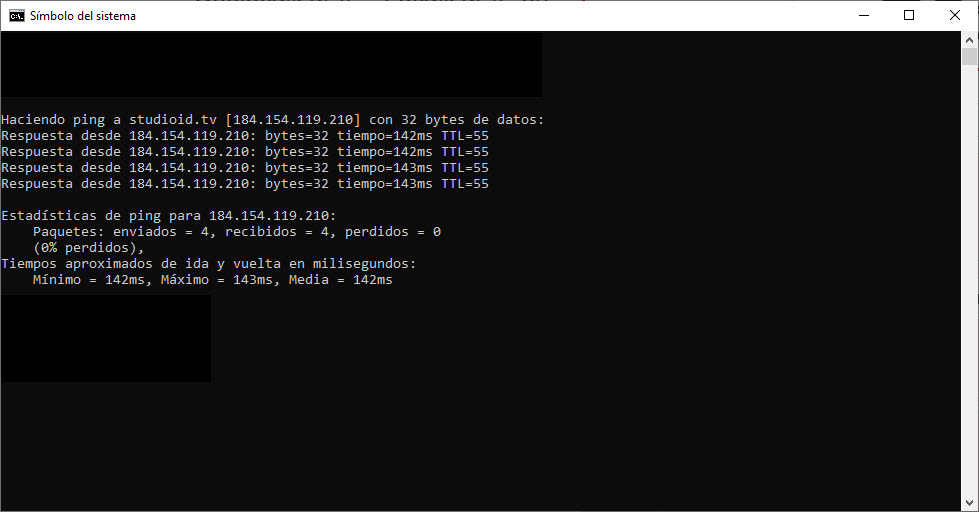

Un ping a la direccion web de los enlaces nos indican la dirección IP...

Un ping a la direccion web de los enlaces nos indican la dirección IP...

6. Otro aspecto importante a considerar son las URL o direcciones web de destino donde nos lleva cada uno de los enlaces que contiene el correo. Dependiendo del cliente de correo usado podemos comprobarlo de diversas formas, pero la más sencilla suele ser paseando el puntero del ratón por encima del hipervínculo (sin hace clic en él) y comprobar la dirección web. Si esto no funcionase, siempre se puede hacer clic con el botón derecho del ratón, copiar la dirección del enlace y pegarla en un documento de texto o similar para visualizar la dirección a la que apunta. En un correo legítimo del remitente real lo normal es que se apunte a una dirección web de la propia empresa y no a direcciones web con un dominio desconocido y que nada tiene que ver al remitente. En nuestro caso, como veis, se trata de una dirección completamente ajena a la entidad.

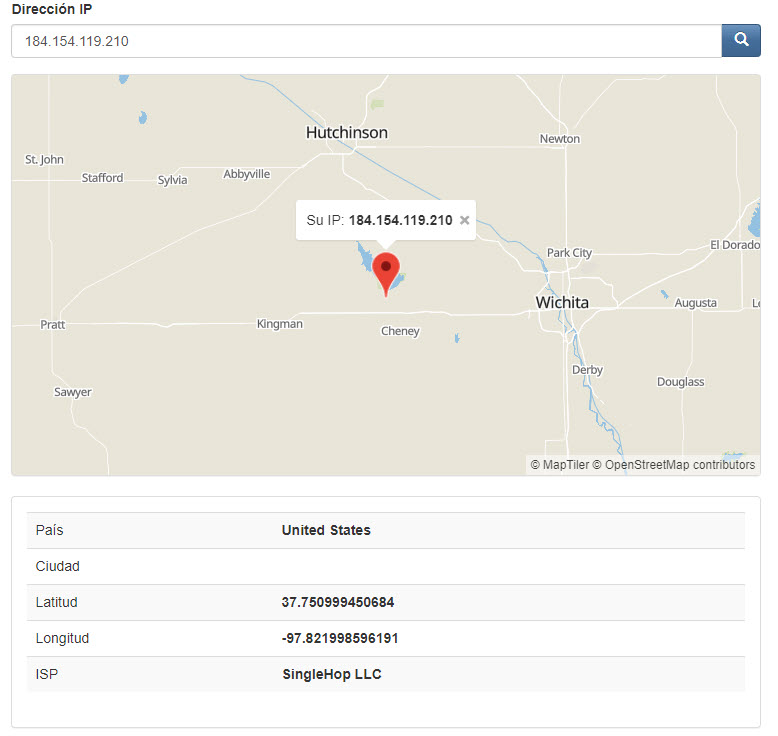

...donde se ubica el alojamiento de la web falsa.

...donde se ubica el alojamiento de la web falsa.

7. Podemos seguir investigando la dirección web a la que nos llevaría estos enlaces web y si hacemos un ping a la dirección web, ésta nos indica una dirección IP de EEUU aunque este aspecto no es relevante ya que hoy en día los servidores de páginas web de una empresa suelen estar alojados en varias ubicaciones físicas diferentes (redundantes por seguridad) sin tener que pertenecer al mismo país originario de la empresa, pero si hacemos un ping al dominio real de la empresa en nuestro ejemplo vemos que éste se encuentra en Europa que es más lógico que estar en EEUU, en especial ahora que la ley de protección de datos en Europa pone límites en cuanto al alojamiento de información personal de clientes y empresas, considerando que aquella información que no se encuentre en un servidor ubicado dentro del territorio europeo, se considerará transferencia internacional con las obligaciones que esto implica para la empresa.

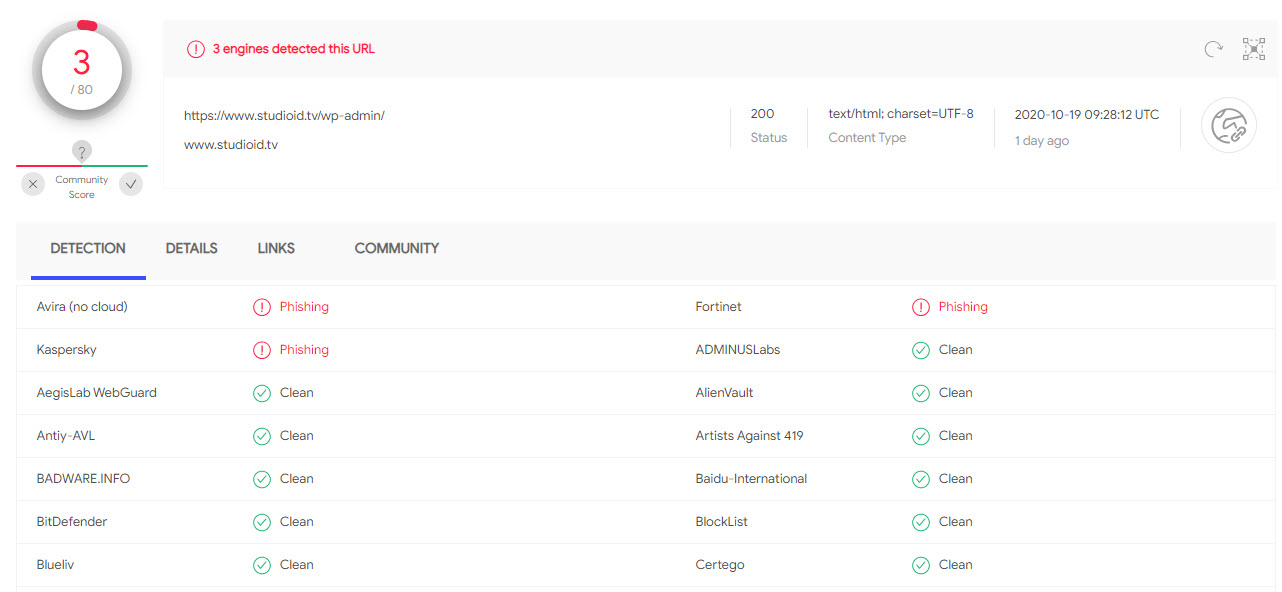

Algunos servicios web como Virustotal nos permiten analizar e identificar si se trata de una web segura la que se esconde tras una dirección web.

Algunos servicios web como Virustotal nos permiten analizar e identificar si se trata de una web segura la que se esconde tras una dirección web.

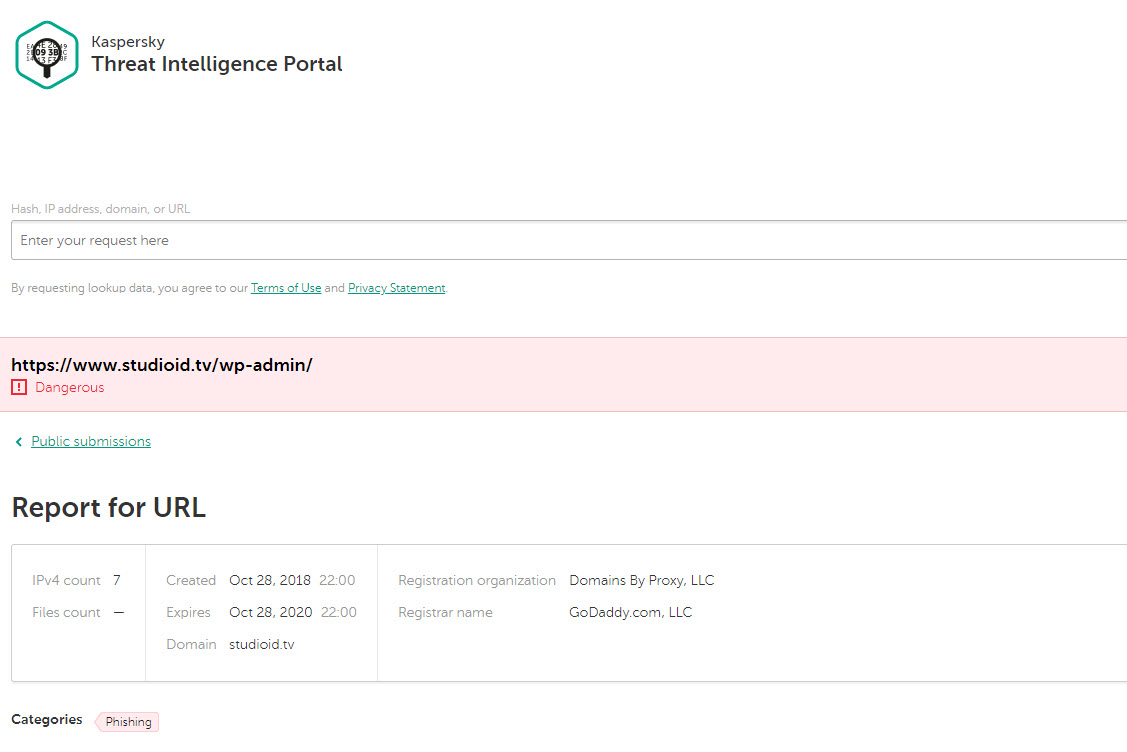

Kaspersky también cuenta con una plataforma para conocer la reputación y detalles de una página web.

Kaspersky también cuenta con una plataforma para conocer la reputación y detalles de una página web.

8. Si llegado a este punto aún surgieran dudas de la legitimidad del correo, podemos recurrir a comprobar con servicios de terceros las direcciones web que están vinculadas al email sospechoso. Por ejemplo, en nuestro ejemplo real la URL la analizamos en algunos servicios como virustotal que nos permite analizar con una sola búsqueda la página de destino con varias plataformas y servicios online a la vez como si de un archivo sospechoso se tratara y nos indicará en sus resultados la fiabilidad de la página. Como podéis ver en la imagen, la reputación de la dirección de destino de nuestro ejemplo era muy baja (puntuación de 3 sobre 80) y además varios servicios como Kaspersky, Avira o Fortinet ya notificaron phishing en su contenido. Hay servicios muy interesantes como el de Kaspersky que nos proporcionan información adicional del objetivo web, como las fechas de creación y expiración del dominio, etc. Normalmente este tipo de direcciones web se crean y se eliminan de forma rápida porque una vez que son detectadas, son eliminadas por lo que duran poco tiempo.

Las redes sociales pueden ayudarnos a confirmar si una amenaza es real o no a través de las últimas publicaciones.

Las redes sociales pueden ayudarnos a confirmar si una amenaza es real o no a través de las últimas publicaciones.

Por último añadir como recomendación para estar seguros en la red y evitar el robo de nuestras credenciales o información personal, que existen páginas donde podemos estar informados de las últimas noticias en cuanto a este tipo de fraudes como el Incibe y que puede resultarnos muy útil para conocer y aprender qué métodos y comunicaciones se están utilizando para engañar, secuestrar o robar información personal. Por ejemplo, ante una campaña de phishing que podamos recibir en nuestro correo, podemos usar el buscador del incibe y filtrar por tipo de contenido para encontrar en “avisos de seguridad” distintos tipos de amenazas. Otra opción muy interesante es utilizar el buscador de redes sociales como twitter para encontrar publicaciones relacionadas con el contenido recibido, ya que suele publicarse información por parte de fuentes fiables donde habla de este tipo de ataques.

Subscribir

Report